Der IT-Wachdienst bietet - genau wie ein Wachdienst in der realen Welt - einen Service an, der Ihre “Internet-Liegenschaften” im Blick behält und verhindert, dass Einbrecher leichtes Spiel haben. Angriffe auf IT-Infrastruktur sind im Internet an der Tagesordnung. Diese Studie zeigt, dass viele Unternehmen in Österreich bezüglich ihrer Cyber-Resilienz Nachholbedarf haben.

Politische Anstrengungen im Bereich der Digitalisierung haben die Wichtigkeit von IT-Infrastruktur als Wirtschaftsfaktor für viele Unternehmen verstärkt in den Mittelpunkt gerückt. Der Trend zu Home-Office-Arbeitsplätzen zwingt viele Unternehmen in die Öffnung zum Internet. Diese Vergrößerung von öffentlich erreichbarer Angriffsoberfläche bedingt einen höheren Aufwand für die Wartung kritischer IT-Systeme - eine Tatsache, die viele Unternehmen zu unterschätzen scheinen.

Das Ziel dieser Studie ist es, den Ist-Zustand von Unternehmen in Bezug auf deren IT-Schwachstellen-Management bzw. der Cyber-Resilienz ihrer IT-Infrastruktur zu ermitteln.

Die Stichprobengröße für Unternehmen in Österreich ist 50537 (n=50537).

In der Zielgruppe dieser Studie sind IT-Entscheider und IT-Verantwortliche in KMUs der Branchen “Bank und Versicherung”, “Gewerbe und Handwerk”, “Handel”, “Industrie”, “Information und Consulting”, “Tourismus und Freizeitwirtschaft” sowie “Transport und Verkehr”.

Die Daten wurden im Zeitraum vom 04.05.2020 - 29.05.2020 erhoben.

Weitere Daten zu Behörden, Hochschulen und Kliniken wurden am 06.09.2020 erhoben.

Die Stichprobengröße für die erwähnten Öffentlichen Einrichtungen ist 634 (n=634).

Im Mittelpunkt der Analyse stehen bekannte Sicherheits-Schwachstellen der Dienste und Applikationen auf den Server-Systemen, die von (oder im Auftrag von) österreichischen Unternehmen betrieben werden.

Die Datenbasis für diese Studie stammt aus einer öffentlichen Datenbank der Wirtschaftskammern Österreichs. Segmentiert nach Sparte und Bundesland wurden hier diejenigen Unternehmen selektiert, welche mit einer Internetdomain in Verbindung gebracht werden konnten. Die Analyse der mit der jeweiligen Internetdomain in Verbindung stehenden Server-Systeme wurde passiv (ohne direkten Zugriff auf diese Systeme) und mit öffentlich verfügbaren Informationen durchgeführt.

Basierend auf den Internetdomains der Unternehmen wurden sämtliche Hostnamen dieser Domains ermittelt. Mit der Liste von Hostnamen wurden im nächsten Schritt die IP-Adressen dieser Hostsysteme festgestellt. Die Schwachstellen-Information der einzelnen Hostsysteme stammen aus der Datenbasis der Computer-Suchmaschine Shodan. Die Kritikalität (CVSS) der einzelnen Schwachstellen wurde vom Portal cvedetails.com abgefragt.

Hier werden die Unternehmen aufgrund der Anzahl Ihrer - in der Stichprobe enthaltenen - öffentlich erreichbaren Server-IP-Adressen bzw. Assets in verschiedene Klassen unterteilt:

Diese Klassifizierung in Größen nach der Anzahl der öffentlich auffindbaren IT-Assets spiegelt nicht notwendigerweise die Größe des jeweiligen Unternehmens nach Mitarbeiterzahl wider.

Insgesamt wurden in der österreichweiten OSINT-Studie 472406 Schwachstellen auf der öffentlich (via Internet) erreichbaren Server-Infrastruktur österreichischer Unternehmen enteckt. Nachfolgend werden diese Schwachstellen nach Kritikalität und Typ dargestellt.

Für die Bewertung der Kritikalität gefundener Sicherheits-Schwachstellen wird die in der Industrie bewährte objektive CVSS-Metrik verwendet. Die Bewertung der Sicherheitskritikalität für ein Unternehmen bzw. eine Domäne erfolgt aufgrund der höchsten CVSS-Bewertung, die für Server-Assets eines Unternehmens gefunden wurde.

Die Bewertung der Schwachstellenkritikalität erfolgt nach CVSS v2:

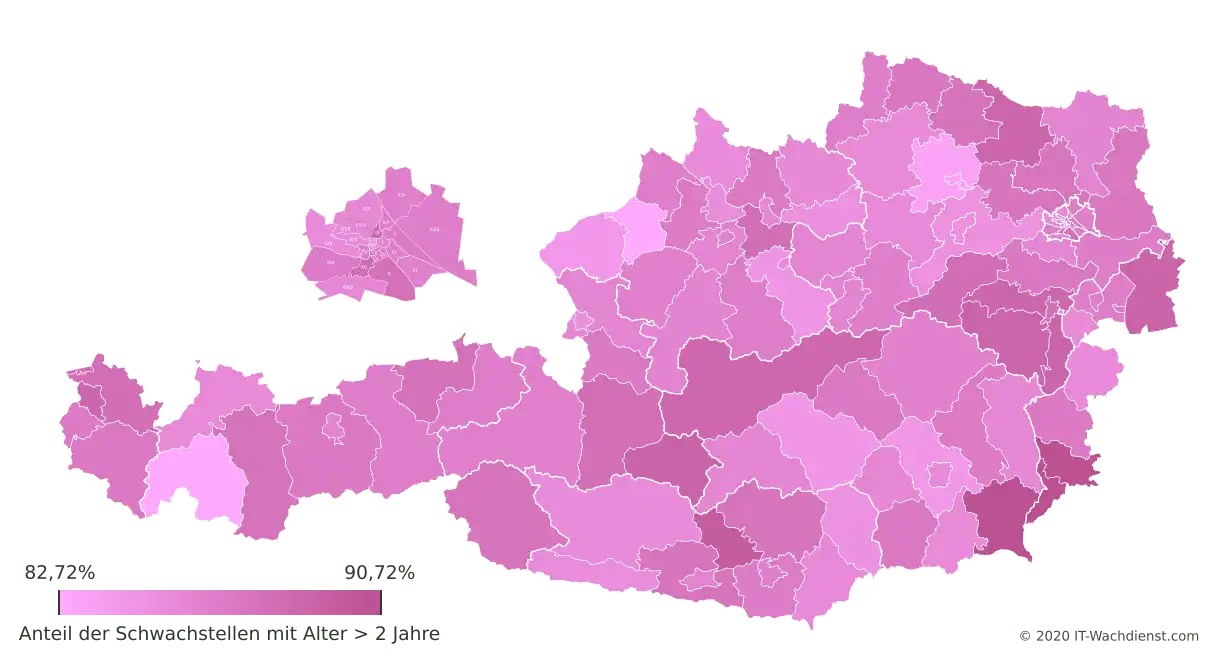

Die CVE-Bezeichnung jeder Schwachstelle enthält die Jahreszahl der Veröffentlichung der jeweiligen Schwachstelle. In den folgenden Diagrammen wird das Alter der identifizierten Schwachstellen in Abhängigkeit von Sparte, Bundesland und Unternehmensklasse dargestellt.

Die Altersklassifizierung ist wie folgt:

Unabhängig von den Daten aus dem Wirtschaftsverzeichnis werden hier die öffentlich verfügbaren Informationen bezüglich ungepatchter Schwachstellen bei Behörden, Hochschulen und Kliniken untersucht.

Bis 1996 war es in Österreich nicht möglich eine .at Internet-Domäne ohne Second-Level Domäne zu registrieren. Die Verwendung der Second-Level Domäne ac.at (ac steht für academic), sowie die Second-Level Domäne gv.at (gv steht für government) hat sich allerdings über diese Zeit hin fortgesetzt. Aus diesem Grund konnten ein Großteil der Hochschulen und Behörden aufgrund der Verwendung dieser Second-Level Domäne identifiziert werden.

Eine Excel-Liste von Krankenanstalten in Österreich von der Seite des österreichischen Sozialministeriums wurde als Quelle für die Internet-Domänen von Kliniken verwendet.

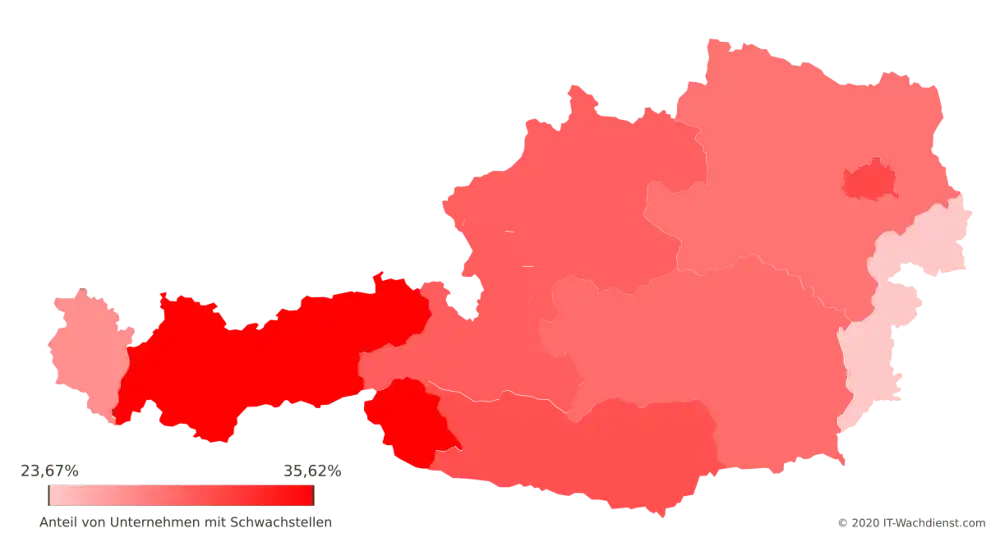

Auf Grund der vorliegenden Daten ist Tirol mit 35,6% Unternehmen mit kritischen Sicherheitsmängeln das unsicherste Bundesland. Knapp gefolgt von Wien (31,24%) und Salzburg (30,07%).

Im öffentlichen Bereich ergibt sich ein ähnliches Bild: 37,22% der gescannten Einrichtungen haben hohe kritische Schwachstellen. Ein Ergebnis sticht hier besonders ins Auge: 57,16% der Ministerien sind durch kritische Schwachstellen prinzipiell für Hacker*innen leicht angreifbar.

Von der Typographie der entdeckten Schwachstellen sind 27,65% vom Typ „Denial of Service“ (DoS = Nichtverfügbarkeit eines Internetdienstes). Auf Platz zwei liegt mit 15,16% eine Schwachstellentyp mit dem Titel „Overflow“. Das ist ein Pufferüberlauf, der dazu führt, dass Angriffe ausgeführt werden können, die eine Eskalation von Berechtigungen bewirken und somit einen uneingeschränkten Zugriff auf Rechner ermöglichen können. Der berühmte Morris-Wurm 1988 verwendete dies als eine seiner Angriffstechniken. Nummer drei auf der Liste der Schwachstellen nimmt mit 9,72% die „Code Execution“ ein. Die Remote-Code-Ausführung (Code Execution) stellt die Möglichkeit eines Angreifers dar, aus der Ferne auf Computer und Endgeräte zuzugreifen und dort Änderungen durchzuführen oder Programme und Software auszuführen.

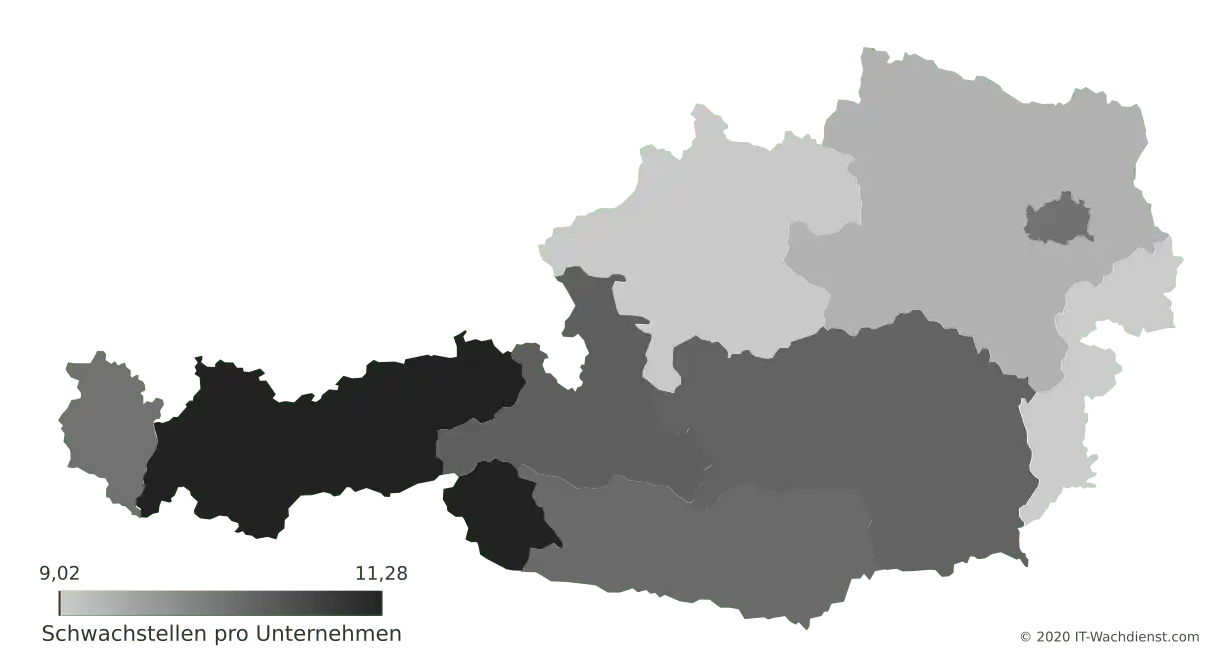

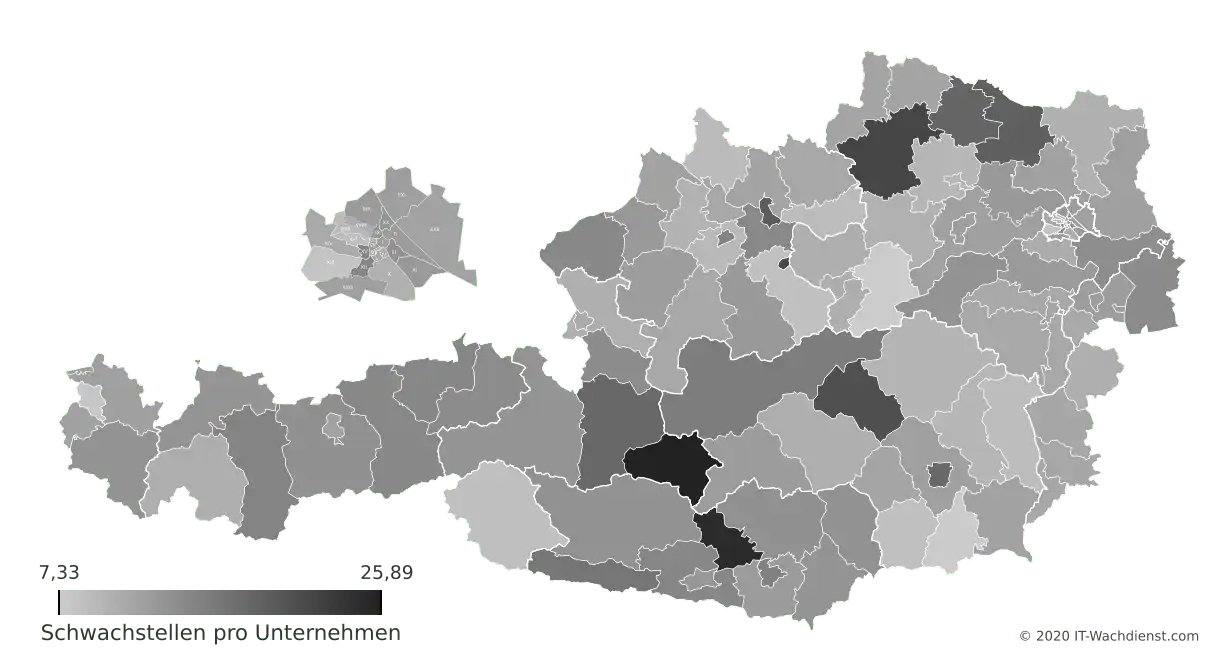

Sieht man sich die Schwachstellen pro Unternehmen an, so ist das gefährdendste Bundesland ebenso Tirol, mit 11,28 Schwachstellen pro geprüften Unternehmen.

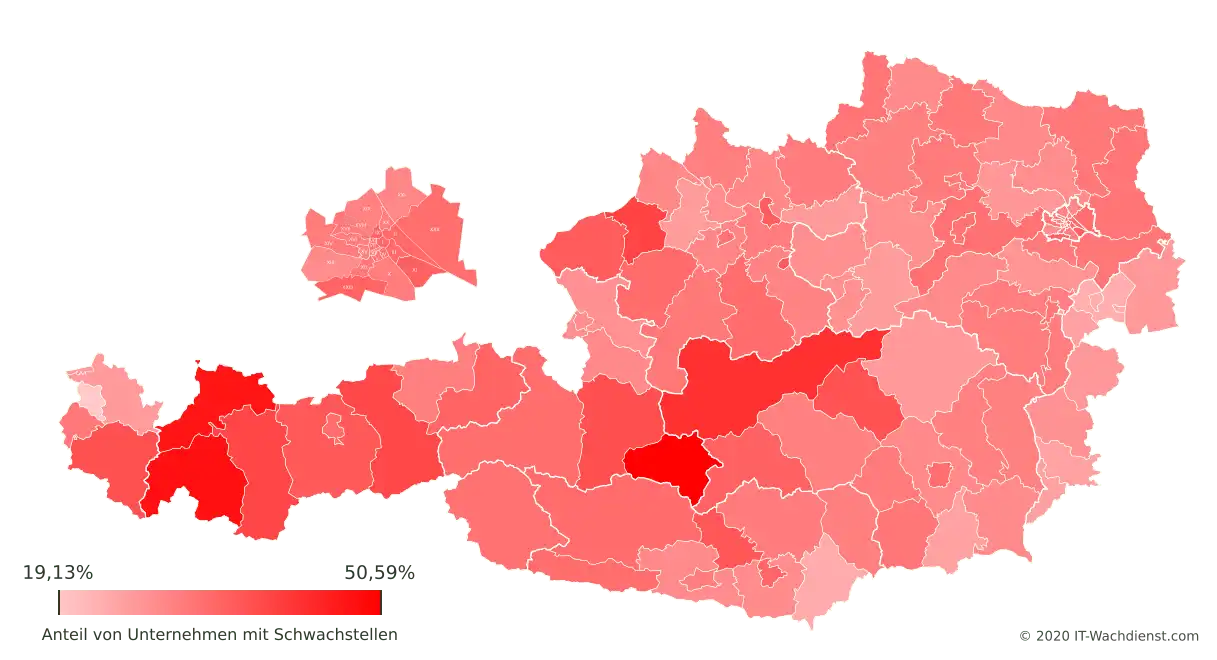

Auf Bezirksebene ist der Lungau (S) mit 49,06% hohen Risiko der unsicherste Bezirk Österreichs. In absoluten Zahlen gibt es im Bezirk Kufstein (T) mit 11.678 die meisten Schachstellen.

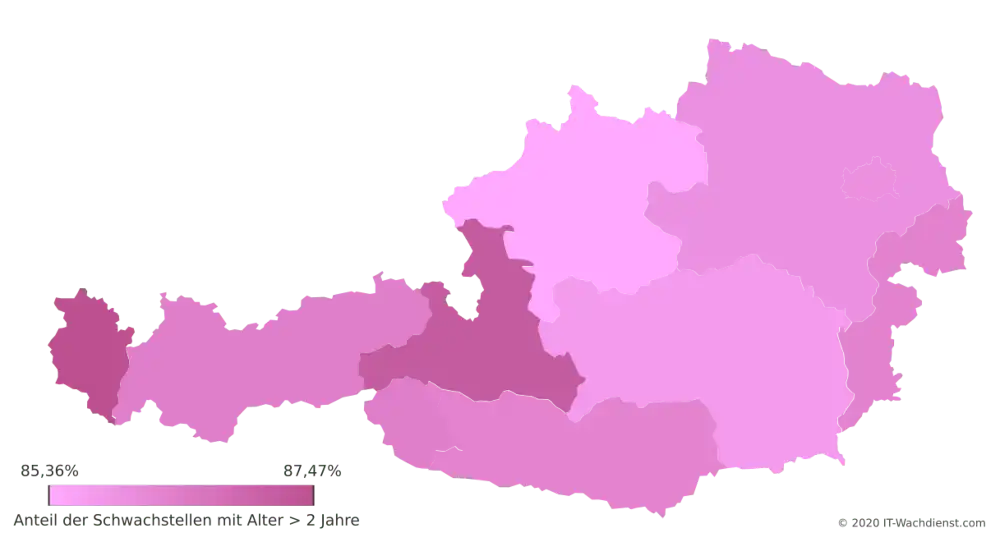

Im öffentlichen Bereich gibt es auch interessante Erkenntnisse: 57,24% der Schwachstellen in den überprüften Ministerien sind bereits älter als sechs Jahre . Während bei Hochschulen, Behörden und Kliniken nur knapp 18 – 25% älter als sechs Jahre sind. Dafür sind in diesen drei Bereichen die meisten Schachstellen (61-68%) zwischen zwei und sechs Jahre alt. Auch das sind für Experten sehr kritische Werte.

Nach Sparten aufgegliedert ergibt sich folgendes Bild: In der Sparte „Industrie“ liegt mit 37,82% das Sicherheits-Risiko am höchsten. Gefolgt von den Sparten „Transport“ und „Verkehr“ (31,02%) und Banken und Versicherungen (31,01%). Somit ist laut Ansicht der Experten kritische Infrastruktur in Österreich nicht besonders gut geschützt.

22,16% der identifizierten Schwachstellen sind aufgrund ihrer CVSS-Bewertung als hochkritisch, 70,19% als mittelkritisch und 7,66% als Schwachstellen mit niedriger Kritikalität einzuordnen.

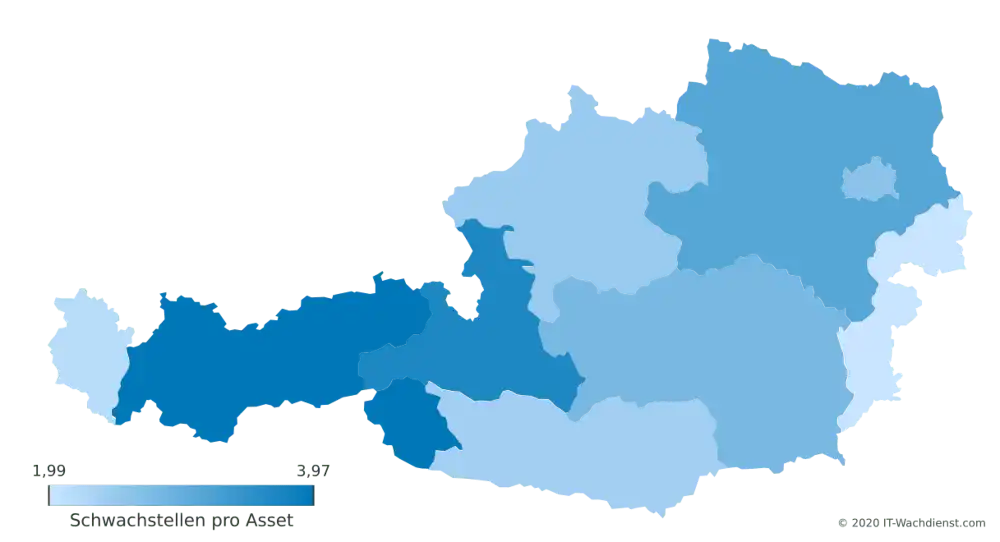

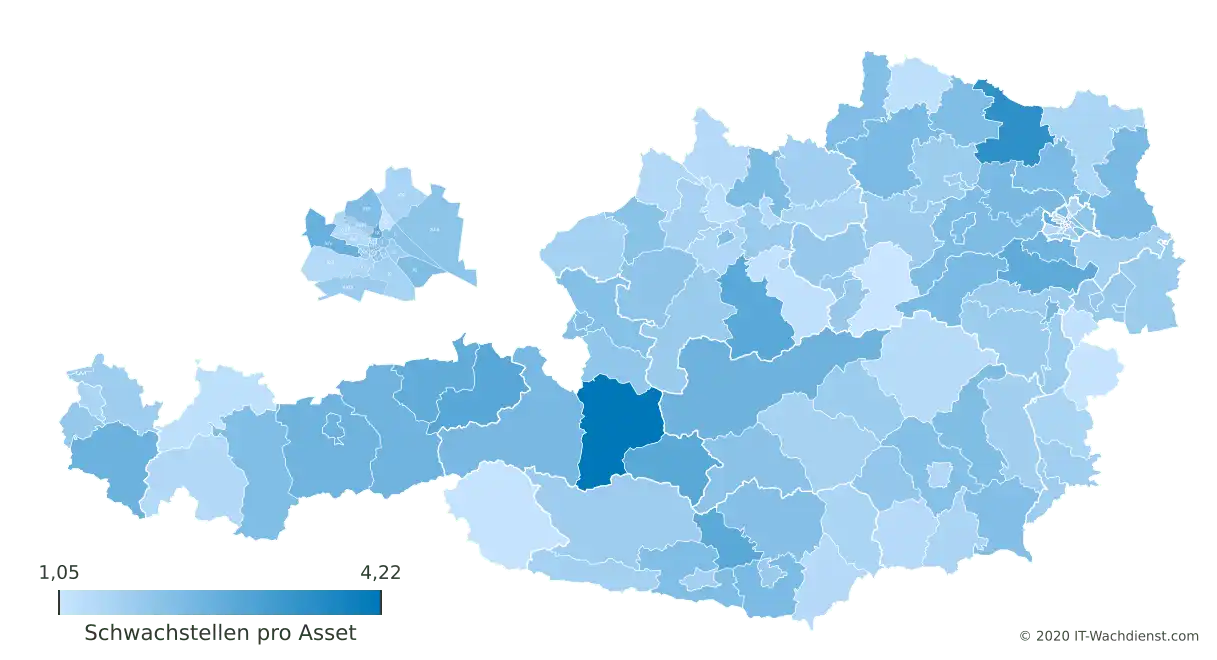

Nach Stichprobengröße ergibt sich folgendes Bild: Je größer und breiter der Internetauftritt und das Serviceangebot, umso höher die Sicherheitsrisiken. Groß heißt 15-30 IP-Adressen und hier ergibt sich eine erhebliches Sicherheitsrisiko von über 83%. Sehr kleine Unternehmen (mit einem Server) fallen durch eine hohe Schwachstellenbelastung pro Asset auf, wobei große Unternehmen (mit vielen Servern) mit einer hohen Schwachstellen-Belastung pro Unternehmen auffallen.

Der Nachweis von bekannten Sicherheits-Schwachstellen auf öffentlich erreichbaren Servern ist ein Gradmesser für den Umgang der jeweiligen Unternehmen mit dem Thema IT-Sicherheit. Wie viele IT-Sicherheits-Studien belegen, ist die Ausnutzung bekannter Sicherheitsschwachstellen, die älter als ein Jahr sind, verantwortlich für über 90% der erfolgreich auf Server-Infrastruktur durchgeführten Angriffe.

Eine Kette ist nur so stark wie ihr schwächstes Glied: Eine Schwachstelle reicht aus um ein Unternehmen zu kompromittieren.

Ist der Angriff auf ein Server-System erfolgreich, so kann - je nach exponierter Schwachstelle - die Verfügbarkeit, die Vetraulichkeit und/oder die Integrität der jeweiligen Infrastruktur und deren Daten nicht mehr gewährleistet werden. Mit anderen Worten: Es kommt zu Datenleaks, Systemausfällen und zur kriminellen Verwendung von betroffenen Systemen. Das hat zur Folge, dass auf diese Weise komprommitierte Unternehmen ihr erarbeitetes Know-How an den Mitberwerb verlieren. Ihre Reputation leidet und sie haben infolge solcher Angriffe mit wirtschaftlichen Konsequenzen zu rechnen.

Die hier verwendete quantitative Untersuchungsmethode unter Zuhilfenahme öffentlicher Daten erlaubt Aussagen über die Gesamtsituation vieler Unternehmen. Diese Methode wird ebenfalls von Cyberkriminellen verwendet, um Ziele für Angriffe zu identifizieren.

Im Einzelfall empfehlen wir für die bestmögliche Risikotransparenz die regelmäßige Durchführung von Schwachstellenscans auf die gesamte IT-Infrastruktur und die gezielte Überprüfung von Anwendungen, die mit besonders sensiblen Daten zu tun haben und/oder individuell für eine kleine Benutzerzahl entwickelt wurden. Mit Hilfe von definierten Prozessen kann die Cyber-Resilienz langfristig auf einem konstanten Level gehalten werden.

Die verwendeten Informationen zu existierenden Schwachstellen auf Internet-Systemen sind nicht immer zu 100% zutreffend. Die Art und Weise, wie deren Existenz ermittelt wird, ist vergleichsweise oberflächlich und betrachtet meist nur eine Teilmenge der Dienste und Applikationen, die auf einem Server-System angeboten werden. Eine genauere Einschätzung der Risikoexposition ist meist nur durch eine eingehende Untersuchung mittels zeitintensiven Schwachstellen-Scans möglich.

Unserer Einschätzung nach ist die Identifikation von bekannten Schwachstellen auf Systemen eine der wirkungsvollsten Maßnahmen für einen hohen Grad von Cyber-Resilienz. Neben der Schwachstellen-Analyse gibt es weitere Maßnahmen zur Erhöhung der Cyber-Resilienz. Diese wurden in dieser quantitativen Studie nicht betrachtet.

Aufgrund der verwendeten Methode kann davon ausgegangen werden, dass nicht alle existierenden Unternehmen in Österreich in dieser Studie erfasst sind. Außerdem wird davon ausgegangen, dass nicht alle existierenden Systeme der jeweiligen Unternehmen analysiert werden konnten, da die öffentliche Information in diesem Bereich nicht umfassend ist. Tendenziell kann aufgrund der vorgestellten Daten davon ausgegangen werden, dass mit einer höheren Anzahl von Systemen auch die Anzahl der angreifbaren Systeme zunimmt.

Trotz der öffentlichen Verfügbarkeit der in dieser Studie verarbeiteten Daten stellt die Veröffentlichung dieser Daten als Zusammenstellung ein zusätzliches Risiko für die betroffenen Unternehmen dar. Unternehmen können via E-Mail an studie-oesterreich@it-wachdienst.com Information zu der jeweiligen Absender-Domain der E-Mail anfordern.